Эксперт по кибербезопасности объясняет скрытое программное обеспечение NSO Group

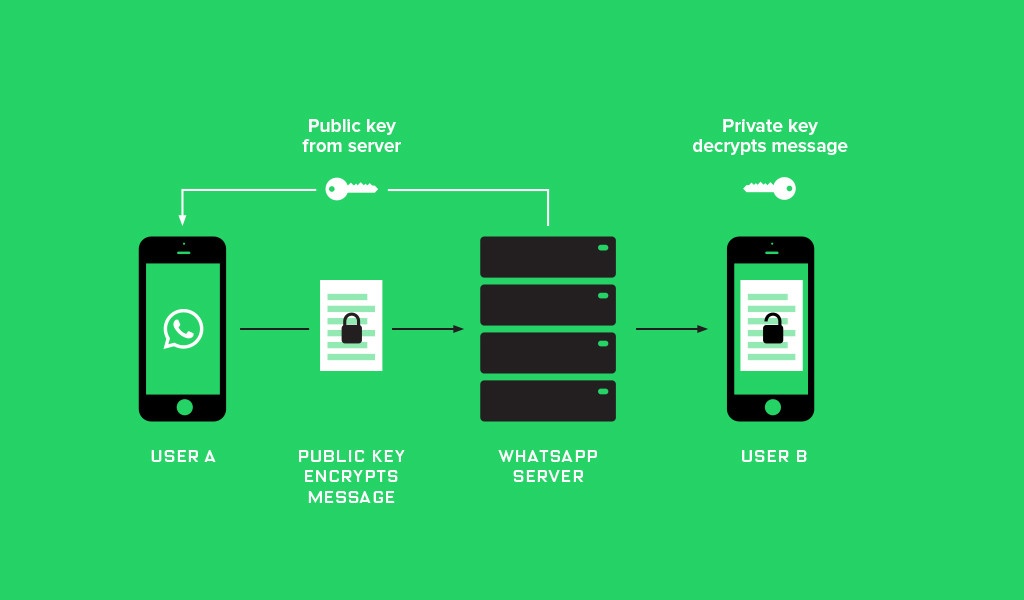

Сквозное шифрование – это технология, которая шифрует сообщения на вашем телефоне и расшифровывает их только на телефонах получателей, что означает, что любой, кто перехватывает сообщения между ними, не может их прочитать. Dropbox, Facebook, Google, Microsoft, Twitter и Yahoo относятся к компаниям, чьи приложения и сервисы используют сквозное шифрование.

Этот вид шифрования хорош для защиты вашей конфиденциальности, но правительствам это не нравится, потому что им сложно шпионить за людьми, будь то отслеживание преступников и террористов или, как известно, некоторые правительства, слежение за диссидентами. протестующие и журналисты.

Флагманский продукт компании – Pegasus, шпионское ПО, которое может незаметно проникнуть в смартфон и получить доступ ко всему на нем, включая камеру и микрофон. Pegasus предназначен для проникновения на устройства под управлением операционных систем Android, Blackberry, iOS и Symbian и превращения их в устройства наблюдения. Компания заявляет, что продает Pegasus только правительствам и только в целях отслеживания преступников и террористов.

КАК ЭТО УСТРОЕНО

Ранние версии Pegasus были установлены на смартфоны через уязвимости в часто используемых приложениях или с помощью целевого фишинга, который включает в себя обманным путем вынудить целевого пользователя щелкнуть ссылку или открыть документ, который тайно устанавливает программное обеспечение. Его также можно установить над беспроводным приемопередатчиком, расположенным рядом с целью, или вручную, если агент может украсть телефон цели.

С 2019 года пользователи Pegasus могут устанавливать программное обеспечение на смартфоны с пропущенным вызовом в WhatsApp и даже удалять запись о пропущенном вызове, в результате чего владелец телефона не может знать, что что-то не так. Другой способ – просто отправить сообщение на телефон пользователя без уведомления.

Это означает, что последняя версия этого шпионского ПО не требует от пользователя смартфона каких-либо действий. Все, что требуется для успешной атаки и установки шпионского ПО, – это наличие на устройстве определенного уязвимого приложения или операционной системы. Это известно как эксплойт с нулевым щелчком.

После установки Pegasus теоретически может собирать любые данные с устройства и передавать их злоумышленнику. Он может красть фотографии и видео, записи, записи о местоположении, сообщения, поиск в Интернете, пароли, журналы вызовов и сообщения в социальных сетях. Он также имеет возможность активировать камеры и микрофоны для наблюдения в реальном времени без разрешения или ведома пользователя.

КТО ИСПОЛЬЗОВАЛ ПЕГАС И ПОЧЕМУ

NSO Group заявляет, что строит Pegasus исключительно для правительств, чтобы использовать их в борьбе с терроризмом и в правоохранительной деятельности. Компания позиционирует его как инструмент целевого шпионажа для отслеживания преступников и террористов, а не для массового наблюдения. Компания не раскрывает своих клиентов.

Самое раннее сообщение об использовании Pegasus было сделано мексиканским правительством в 2011 году для отслеживания печально известного наркобарона Хоакина «Эль Чапо» Гусмана. Сообщается, что этот инструмент также использовался для отслеживания людей, близких к убитому саудовскому журналисту Джамалу Хашогги.

Неясно, кто или какие типы людей становятся мишенью и почему. Однако большая часть недавних сообщений о Pegasus сосредоточена вокруг списка из 50 000 телефонных номеров. Список был приписан NSO Group, но происхождение списка неясно. В заявлении Amnesty International в Израиле говорится, что список содержит номера телефонов, которые были помечены как «представляющие интерес» для различных клиентов NSO, хотя неизвестно, действительно ли отслеживался какой-либо из телефонов, связанных с номерами.

Медиа-консорциум Pegasus Project проанализировал номера телефонов в списке и идентифицировал более 1000 человек в более чем 50 странах. В результате были обнаружены люди, которые, по всей видимости, не подпадают под ограничения NSO Group на расследование преступной и террористической деятельности. В их число входят политики, государственные служащие, журналисты, активисты-правозащитники, руководители предприятий и члены арабской королевской семьи.

ДРУГИЕ СПОСОБЫ ОТСЛЕЖИВАНИЯ ВАШЕГО ТЕЛЕФОНА

Pegasus поражает своей скрытностью и кажущейся способностью полностью контролировать чей-то телефон, но это не единственный способ слежки за людьми с помощью своих телефонов. Некоторые из способов, которыми телефоны могут помочь в наблюдении и подрывать конфиденциальность, включают отслеживание местоположения, подслушивание, вредоносное ПО и сбор данных с датчиков.

Правительства и телефонные компании могут отслеживать местоположение телефона, отслеживая сотовые сигналы от приемопередатчиков вышек сотовой связи и симуляторов сотовых приемопередатчиков, таких как StingRay. Сигналы Wi-Fi и Bluetooth также можно использовать для отслеживания телефонов. В некоторых случаях приложения и веб-браузеры могут определять местоположение телефона.

Подслушивать сообщения сложнее, чем отслеживать, но это возможно в ситуациях, когда шифрование слабое или отсутствует. Некоторые типы вредоносных программ могут нарушить конфиденциальность путем доступа к данным.

Агентство национальной безопасности добивалось соглашений с технологическими компаниями, в соответствии с которыми компании предоставляли бы агентству особый доступ к своим продуктам через бэкдоры, и, как сообщается, построило бэкдоры самостоятельно. Компании заявляют, что бэкдоры не решают задачу сквозного шифрования.

Хорошая новость заключается в том, что в зависимости от того, кто вы, вряд ли станете целью правительства, владеющего Пегасом. Плохая новость заключается в том, что сам по себе этот факт не гарантирует вашей конфиденциальности.